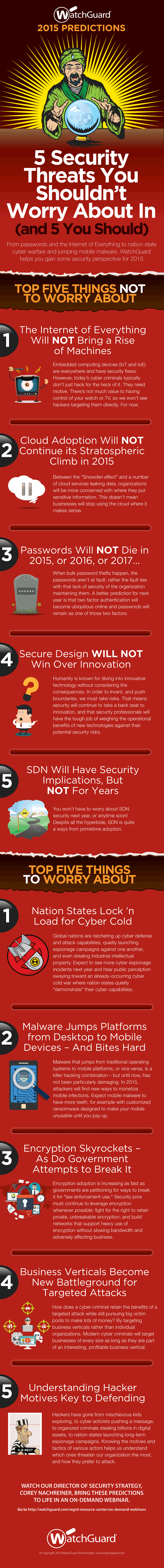

WatchGuard Technologies, l'un des principaux fournisseurs de pare-feu multifonctions, publie ses prévisions de sécurité pour 2015. A cette occasion, WatchGuard liste les 5 tendances de sécurité à prendre en considération en 2015, mais également les 5 tendances qui ne doivent PAS inquiéter.

« En tant que professionnels de la sécurité, nous consacrons beaucoup de temps à détecter les problèmes et à envisager le pire. En 2014, de nombreuses vulnérabilités et menaces ont été identifiées, notamment Heartbleed, Regin, Operation Cleaver, etc. », commente Corey Nachreiner, Director of Strategy and Research chez WatchGuard Technologies. « Face à ces importantes annonces, nous avons voulu aider les professionnels de la sécurité à y voir plus clair et à se concentrer sur ce qui compte vraiment. Voici donc cinq tendances à prendre en compte et cinq autres à oublier. »

Les cinq tendances à OUBLIER :

1. L’Internet des Objets (IoT ou IoE) ne génèrera PAS une multiplication des périphériques visés : Les périphériques informatiques embarqués (IoT ou IoE) sont désormais partout et comportent des failles de sécurité. Cependant, les cybercriminels modernes ne piratent pas simplement pour le plaisir. Ils ont besoin d’un motif. Il n’est pas, pour l’instant, d’un grand intérêt de prendre le contrôle d’une montre ou d’un téléviseur et les hackers ne devraient donc pas s’y intéresser directement. Pour le moment du moins.

2. Les entreprises METTRONT sur « Pause » la migration vers le cloud, du fait des problèmes de confidentialité et de sécurisation : Le rythme de la migration vers le cloud ralentira en 2015. Entre « l’effet Snowden » et le grand nombre de services cloud victimes de fuites de données, les entreprises seront plus attentives à l’endroit où elles stockeront leurs données sensibles. Cela ne signifie pas qu’elles cesseront d’utiliser le cloud lorsqu’il s’avère être le plus approprié mais qu’elles ne confieront pas tout au cloud.

3. Les mots de passe ne disparaîtront PAS en 2015, ni en 2016, ni en 2017… : Lors des piratages massifs de mots de passe, ce ne sont pas les mots de passe eux-mêmes qui sont à blâmer, mais le niveau de sécurité insuffisant de l’entreprise qui les gère. Il est plutôt à prévoir que, l'an prochain, l'authentification à deux facteurs deviendra omniprésente et que les mots de passe demeureront l’un d’entre eux.

4. L’innovation ira PLUS VITE que la sécurité : L’Humanité a toujours plongé avec enthousiasme dans l’innovation, sans jamais penser aux conséquences. Pour inventer et repousser les limites du possible, il est nécessaire de prendre des risques. De fait, la sécurité passera toujours après l’innovation. Les professionnels de la sécurité se verront ainsi confier la tâche ardue d'assurer un juste équilibre entre les avantages opérationnels des nouvelles technologies et les risques qu’elles induisent.

5. Le SDN (Software Defined Network) AURA un impact sur la sécurité, mais pas avant plusieurs années : Inutile de se soucier de la sécurité des SDN pour l’an prochain, ou même pour les années suivantes. Malgré tout ce qu’on en dit, le SDN est loin d’être massivement adopté pour l’instant.

Les cinq tendances à PRENDRE EN COMPTE :

1. Les Etats se préparent à une Guerre Froide cybernétique : Les Etats mobilisent des forces d’attaque et de défense cybernétiques, lancent en toute impunité des campagnes d'espionnage contre leurs voisins et vont jusqu’à se voler leur propriété intellectuelle. De nouvelles affaires de cyber-espionnage devraient voir le jour l’an prochain. L’opinion publique sera sans doute influencée pour accepter cette guerre froide cybernétique qui est déjà déclarée, chaque pays faisant tranquillement la démonstration de ses capacités dans ce domaine.

2. Les malwares migrent du poste de travail aux terminaux mobiles et font très mal : Les malwares capables de passer d’un système d'exploitation traditionnel à une plateforme mobile (ou vice versa) constituent un cocktail détonnant, mais n’ont jusqu’à présent pas occasionné de dommages particulièrement importants. En 2015, les pirates trouveront de nouvelles méthodes pour générer des revenus via les terminaux mobiles. Les malwares mobiles devraient ainsi devenir plus nocifs. Il est notamment possible de voir se développer des ransomwares spécialement conçus pour rendre un smartphone inutilisable tant qu’une rançon n’est pas versée.

3. L’utilisation du chiffrement va fortement augmenter, tout comme les tentatives des pouvoirs publics de le casser : L’adoption du chiffrement connaît un essor considérable. Dans le même temps, les gouvernements militent pour obtenir de nouvelles façons de casser ces chiffrements au profit des forces de l’ordre. Les professionnels de la sécurité doivent continuer à s’appuyer sur le chiffrement partout où cela s’avère possible, à lutter pour conserver le droit à un chiffrement privé et inviolable et à concevoir des réseaux à même de supporter l’utilisation du chiffrement sans affecter la bande passante et les activités métier.

4. Les secteurs verticaux deviennent le nouveau champ de bataille des attaques ciblées : Comment les cybercriminels peuvent-ils bénéficier à la fois des avantages offerts par une attaque ciblée, tout en affectant d’importants groupes de victimes afin de détourner un maximum d’argent ? Tout simplement en ciblant des secteurs d’activité entiers plutôt que de simples entreprises. Les cybercriminels cibleront les entreprises de toutes tailles, dès lors qu’elles appartiennent à un secteur intéressant et profitable.

5. Comprendre les motivations des pirates sera essentiel pour se défendre efficacement : Les hackers ont évolué : d’enfants espiègles faisant de simples expériences, ils sont devenus des cyber-activistes désireux de faire passer un message, puis des criminels organisés capables de voler des actifs numériques d’une valeur de plusieurs milliards, pour enfin se transformer en véritables Etats Nations lançant des campagnes d’espionnage à grande échelle et sur le long terme. Connaître les motivations et les tactiques des différents acteurs permet de comprendre lesquels menacent réellement son entreprise et d’identifier leurs modes d'action privilégiés.

« En tant que professionnels de la sécurité, nous consacrons beaucoup de temps à détecter les problèmes et à envisager le pire. En 2014, de nombreuses vulnérabilités et menaces ont été identifiées, notamment Heartbleed, Regin, Operation Cleaver, etc. », commente Corey Nachreiner, Director of Strategy and Research chez WatchGuard Technologies. « Face à ces importantes annonces, nous avons voulu aider les professionnels de la sécurité à y voir plus clair et à se concentrer sur ce qui compte vraiment. Voici donc cinq tendances à prendre en compte et cinq autres à oublier. »

Les cinq tendances à OUBLIER :

1. L’Internet des Objets (IoT ou IoE) ne génèrera PAS une multiplication des périphériques visés : Les périphériques informatiques embarqués (IoT ou IoE) sont désormais partout et comportent des failles de sécurité. Cependant, les cybercriminels modernes ne piratent pas simplement pour le plaisir. Ils ont besoin d’un motif. Il n’est pas, pour l’instant, d’un grand intérêt de prendre le contrôle d’une montre ou d’un téléviseur et les hackers ne devraient donc pas s’y intéresser directement. Pour le moment du moins.

2. Les entreprises METTRONT sur « Pause » la migration vers le cloud, du fait des problèmes de confidentialité et de sécurisation : Le rythme de la migration vers le cloud ralentira en 2015. Entre « l’effet Snowden » et le grand nombre de services cloud victimes de fuites de données, les entreprises seront plus attentives à l’endroit où elles stockeront leurs données sensibles. Cela ne signifie pas qu’elles cesseront d’utiliser le cloud lorsqu’il s’avère être le plus approprié mais qu’elles ne confieront pas tout au cloud.

3. Les mots de passe ne disparaîtront PAS en 2015, ni en 2016, ni en 2017… : Lors des piratages massifs de mots de passe, ce ne sont pas les mots de passe eux-mêmes qui sont à blâmer, mais le niveau de sécurité insuffisant de l’entreprise qui les gère. Il est plutôt à prévoir que, l'an prochain, l'authentification à deux facteurs deviendra omniprésente et que les mots de passe demeureront l’un d’entre eux.

4. L’innovation ira PLUS VITE que la sécurité : L’Humanité a toujours plongé avec enthousiasme dans l’innovation, sans jamais penser aux conséquences. Pour inventer et repousser les limites du possible, il est nécessaire de prendre des risques. De fait, la sécurité passera toujours après l’innovation. Les professionnels de la sécurité se verront ainsi confier la tâche ardue d'assurer un juste équilibre entre les avantages opérationnels des nouvelles technologies et les risques qu’elles induisent.

5. Le SDN (Software Defined Network) AURA un impact sur la sécurité, mais pas avant plusieurs années : Inutile de se soucier de la sécurité des SDN pour l’an prochain, ou même pour les années suivantes. Malgré tout ce qu’on en dit, le SDN est loin d’être massivement adopté pour l’instant.

Les cinq tendances à PRENDRE EN COMPTE :

1. Les Etats se préparent à une Guerre Froide cybernétique : Les Etats mobilisent des forces d’attaque et de défense cybernétiques, lancent en toute impunité des campagnes d'espionnage contre leurs voisins et vont jusqu’à se voler leur propriété intellectuelle. De nouvelles affaires de cyber-espionnage devraient voir le jour l’an prochain. L’opinion publique sera sans doute influencée pour accepter cette guerre froide cybernétique qui est déjà déclarée, chaque pays faisant tranquillement la démonstration de ses capacités dans ce domaine.

2. Les malwares migrent du poste de travail aux terminaux mobiles et font très mal : Les malwares capables de passer d’un système d'exploitation traditionnel à une plateforme mobile (ou vice versa) constituent un cocktail détonnant, mais n’ont jusqu’à présent pas occasionné de dommages particulièrement importants. En 2015, les pirates trouveront de nouvelles méthodes pour générer des revenus via les terminaux mobiles. Les malwares mobiles devraient ainsi devenir plus nocifs. Il est notamment possible de voir se développer des ransomwares spécialement conçus pour rendre un smartphone inutilisable tant qu’une rançon n’est pas versée.

3. L’utilisation du chiffrement va fortement augmenter, tout comme les tentatives des pouvoirs publics de le casser : L’adoption du chiffrement connaît un essor considérable. Dans le même temps, les gouvernements militent pour obtenir de nouvelles façons de casser ces chiffrements au profit des forces de l’ordre. Les professionnels de la sécurité doivent continuer à s’appuyer sur le chiffrement partout où cela s’avère possible, à lutter pour conserver le droit à un chiffrement privé et inviolable et à concevoir des réseaux à même de supporter l’utilisation du chiffrement sans affecter la bande passante et les activités métier.

4. Les secteurs verticaux deviennent le nouveau champ de bataille des attaques ciblées : Comment les cybercriminels peuvent-ils bénéficier à la fois des avantages offerts par une attaque ciblée, tout en affectant d’importants groupes de victimes afin de détourner un maximum d’argent ? Tout simplement en ciblant des secteurs d’activité entiers plutôt que de simples entreprises. Les cybercriminels cibleront les entreprises de toutes tailles, dès lors qu’elles appartiennent à un secteur intéressant et profitable.

5. Comprendre les motivations des pirates sera essentiel pour se défendre efficacement : Les hackers ont évolué : d’enfants espiègles faisant de simples expériences, ils sont devenus des cyber-activistes désireux de faire passer un message, puis des criminels organisés capables de voler des actifs numériques d’une valeur de plusieurs milliards, pour enfin se transformer en véritables Etats Nations lançant des campagnes d’espionnage à grande échelle et sur le long terme. Connaître les motivations et les tactiques des différents acteurs permet de comprendre lesquels menacent réellement son entreprise et d’identifier leurs modes d'action privilégiés.

Les médias du groupe Finyear

Lisez gratuitement chaque jour (5j/7) le quotidien Finyear.

Recevez chaque matin par mail la newsletter Finyear, une sélection quotidienne des meilleures infos et expertises de la finance d’entreprise.

Lien direct pour vous abonner : www.finyear.com/abonnement

Lisez gratuitement chaque mois :

- le magazine digital Finyear sur www.finyear.com/magazine

- la lettre digitale "Le Directeur Financier" sur www.finyear.com/ledirecteurfinancier

- la lettre digitale "Le Trésorier" sur www.finyear.com/letresorier

- la lettre digitale "Le Credit Manager" sur www.finyear.com/lecreditmanager

- la lettre digitale "Le Capital Investisseur" sur www.finyear.com/lecapitalinvestisseur

- la lettre digitale "Le Contrôleur de Gestion" (PROJET 2014) sur www.finyear.com/lecontroleurdegestion

- la lettre digitale "GRC Manager" (PROJET 2014) sur www.finyear.com/grcmanager

Un seul formulaire d'abonnement pour 7 lettres

Recevez chaque matin par mail la newsletter Finyear, une sélection quotidienne des meilleures infos et expertises de la finance d’entreprise.

Lien direct pour vous abonner : www.finyear.com/abonnement

Lisez gratuitement chaque mois :

- le magazine digital Finyear sur www.finyear.com/magazine

- la lettre digitale "Le Directeur Financier" sur www.finyear.com/ledirecteurfinancier

- la lettre digitale "Le Trésorier" sur www.finyear.com/letresorier

- la lettre digitale "Le Credit Manager" sur www.finyear.com/lecreditmanager

- la lettre digitale "Le Capital Investisseur" sur www.finyear.com/lecapitalinvestisseur

- la lettre digitale "Le Contrôleur de Gestion" (PROJET 2014) sur www.finyear.com/lecontroleurdegestion

- la lettre digitale "GRC Manager" (PROJET 2014) sur www.finyear.com/grcmanager

Un seul formulaire d'abonnement pour 7 lettres

Autres articles

-

Quelles sont les règles concernant le rachat d'un PER ?

-

Freqens : 3 millions pour la fintech afin de peaufiner sa plateforme de benchmarking des prix B2B

-

Wero, le portefeuille de paiement numérique d'EPI, arrive en Belgique

-

Etude | Les Fintechs Durables font leur Panorama

-

Payhawk s'associe à J.P. Morgan Payments pour simplifier & amplifier ses services bancaires